- Настройка туннеля Always On VPN для устройства Configure an Always On VPN device tunnel

- Настройка шлюза Configure the gateway

- Настройка туннеля устройства Configure the device tunnel

- Пример конфигурации для туннеля устройства Configuration example for device tunnel

- Удаление профиля To remove a profile

- Развертывание Always On VPN Deploy Always On VPN

- Шаг 1. Планирование развертывания постоянно подключенного VPN-профиля Step 1. Plan the Always On VPN Deployment

- Шаг 2. Настройка серверной инфраструктуры постоянно подключенного VPN-профиля Step 2. Configure the Always On VPN Server Infrastructure

- Шаг 3. Настройка сервера удаленного доступа для постоянно подключенного VPN-профиля Step 3. Configure the Remote Access Server for Always On VPN

- Шаг 4. Установка и настройка сервера политики сети Step 4. Install and Configure the NPS Server

- Шаг 5. Настройка параметров DNS и брандмауэра для Always On VPN Step 5. Configure DNS and Firewall Settings for Always On VPN

- Шаг 6. Настройка подключений постоянно подключенного VPN-профиля клиента Windows 10 Step 6. Configure Windows 10 Client Always On VPN Connections

- Шаг 7. Используемых Настройка условного доступа для VPN-подключения Step 7. (Optional) Configure conditional access for VPN connectivity

- Следующий шаг Next step

- Always On VPN enhancements

- Platform integration

- Security

- VPN connectivity

- Networking

- Configuration and compatibility

- Развертывание Always On VPN для Windows Server и Windows 10 Always On VPN deployment for Windows Server and Windows 10

- Предварительные требования Prerequisites

- Об этом развертывании About this deployment

- Что не предусмотрено в этом развертывании What isn’t provided in this deployment

Настройка туннеля Always On VPN для устройства Configure an Always On VPN device tunnel

Новой функцией VPN-клиента Windows 10, Always On, является возможность поддерживать VPN-подключение. A new feature of the Windows 10 VPN client, Always On, is the ability to maintain a VPN connection. Используя Always On, активный профиль VPN может подключаться автоматически и оставаться подключенным на основе триггеров, таких как вход пользователя, изменение состояния сети или активный экран устройства. With Always On, the active VPN profile can connect automatically and remain connected based on triggers, such as user sign-in, network state change, or device screen active.

Вы можете использовать шлюзы с Windows 10 Always On, чтобы установить постоянные туннели пользователей и туннели устройств в Azure. You can use gateways with Windows 10 Always On to establish persistent user tunnels and device tunnels to Azure.

Always On VPN-подключений включают один из двух типов туннелей: Always On VPN connections include either of two types of tunnels:

Туннель устройства: подключается к указанным VPN-серверам перед входом пользователей на устройство. Device tunnel: Connects to specified VPN servers before users sign in to the device. Сценарии подключения перед входом и управление устройствами используют туннель устройства. Pre-sign-in connectivity scenarios and device management use a device tunnel.

Туннель пользователя. подключается только после входа пользователей на устройство. User tunnel: Connects only after users sign in to the device. С помощью пользовательских туннелей можно получить доступ к ресурсам Организации через VPN-серверы. By using user tunnels, you can access organization resources through VPN servers.

Туннели устройств и пользовательские туннели работают независимо от профилей VPN. Device tunnels and user tunnels operate independent of their VPN profiles. Они могут быть подключены одновременно. при необходимости они могут использовать разные методы проверки подлинности и другие параметры конфигурации VPN. They can be connected at the same time, and they can use different authentication methods and other VPN configuration settings, as appropriate.

Настройка шлюза Configure the gateway

Настройте VPN-шлюз для использования IKEv2 и аутентификацию на основе сертификата с помощью инструкции » Настройка VPN-подключения типа» точка — сеть «. Configure the VPN gateway to use IKEv2 and certificate-based authentication using the Configure a Point-to-Site VPN connection article.

Настройка туннеля устройства Configure the device tunnel

Чтобы успешно установить туннель устройства, необходимо соблюдение следующих требований. The following requirements must be met in order to successfully establish a device tunnel:

Пример конфигурации для туннеля устройства Configuration example for device tunnel

После настройки шлюза виртуальной сети и установки сертификата клиента в хранилище локального компьютера на клиенте Windows 10 используйте следующие примеры для настройки туннеля клиентского устройства. After you have configured the virtual network gateway and installed the client certificate in the Local Machine store on the Windows 10 client, use the following examples to configure a client device tunnel:

Скопируйте приведенный ниже текст и сохраните его как devicecert.ps1. Copy the following text and save it as devicecert.ps1.

Скопируйте приведенный ниже текст и сохраните его как *VPNProfile.xml _ в той же папке, что и _ * devicecert.ps1 * *. Copy the following text and save it as *VPNProfile.xml _ in the same folder as _*devicecert.ps1**. Измените следующий текст в соответствии с вашей средой. Edit the following text to match your environment.

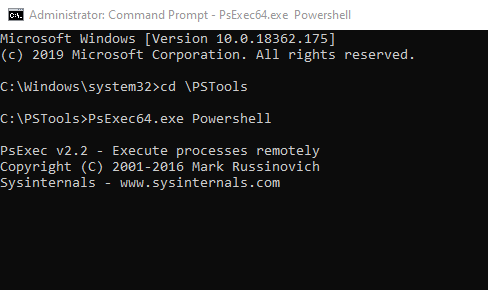

Скачайте программу PsExec из Sysinternals и извлеките файлы в к:\пстулс. Download PsExec from Sysinternals and extract the files to C:\PSTools.

В командной строке администратора запустите PowerShell, выполнив следующую команду: From an Admin CMD prompt, launch PowerShell by running:

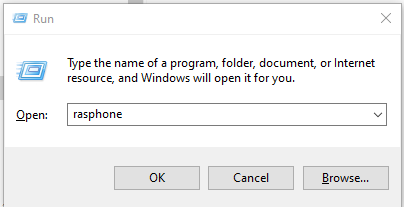

Запустите Rasphone. Run rasphone.

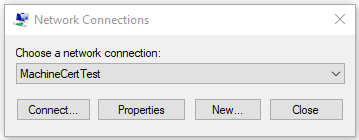

Найдите запись мачинецерттест и нажмите кнопку подключить. Look for the MachineCertTest entry and click Connect.

Если подключение будет выполнено, перезагрузите компьютер. If the connection succeeds, reboot the computer. Туннель будет подключен автоматически. The tunnel will connect automatically.

Удаление профиля To remove a profile

Чтобы удалить профиль, выполните следующую команду: To remove the profile, run the following command:

Развертывание Always On VPN Deploy Always On VPN

Область применения: Windows Server (половина ежегодного канала), Windows Server 2016, Windows Server 2012 R2, Windows 10 Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016, Windows Server 2012 R2, Windows 10

В этом разделе вы узнаете о рабочем процессе развертывания Always On VPN-подключений для удаленных клиентских компьютеров Windows 10, присоединенных к домену. In this section, you learn about the workflow for deploying Always On VPN connections for remote domain-joined Windows 10 client computers. Если вы хотите настроить условный доступ для точной настройки доступа VPN-пользователей к ресурсам, см. раздел Условный доступ для VPN-подключений с помощью Azure AD. If you want to configure conditional access to fine-tune how VPN users access your resources, see Conditional access for VPN connectivity using Azure AD. Дополнительные сведения о условном доступе к VPN-подключениям с помощью Azure AD см. в разделе условный доступ в Azure Active Directory. To learn more about conditional access for VPN connectivity using Azure AD, see Conditional access in Azure Active Directory.

На следующей схеме показан процесс рабочего процесса для различных сценариев при развертывании Always On VPN. The following diagram illustrates the workflow process for the different scenarios when deploying Always On VPN:

Для этого развертывания не требуется, чтобы серверы инфраструктуры, например компьютеры под управлением домен Active Directory Services, Active Directory службы сертификатов и сервер политики сети, выполнялись под управлением Windows Server 2016. For this deployment, it is not a requirement that your infrastructure servers, such as computers running Active Directory Domain Services, Active Directory Certificate Services, and Network Policy Server, are running Windows Server 2016. Можно использовать более ранние версии Windows Server, такие как Windows Server 2012 R2, для серверов инфраструктуры и для сервера, на котором выполняется удаленный доступ. You can use earlier versions of Windows Server, such as Windows Server 2012 R2, for the infrastructure servers and for the server that is running Remote Access.

Шаг 1. Планирование развертывания постоянно подключенного VPN-профиля Step 1. Plan the Always On VPN Deployment

На этом шаге вы начинаете планировать и подготавливать развертывание Always On VPN. In this step, you start to plan and prepare your Always On VPN deployment. Перед установкой роли сервера удаленного доступа на компьютере, который планируется использовать в качестве VPN-сервера. Before you install the Remote Access server role on the computer you’re planning on using as a VPN server. После надлежащего планирования можно развернуть Always On VPN и при необходимости настроить условный доступ для VPN-подключения с помощью Azure AD. After proper planning, you can deploy Always On VPN, and optionally configure conditional access for VPN connectivity using Azure AD.

Шаг 2. Настройка серверной инфраструктуры постоянно подключенного VPN-профиля Step 2. Configure the Always On VPN Server Infrastructure

На этом шаге вы установите и настроите компоненты на стороне сервера, необходимые для поддержки VPN. In this step, you install and configure the server-side components necessary to support the VPN. Серверные компоненты включают настройку PKI для распространения сертификатов, используемых пользователями, VPN-сервером и сервером NPS. The server-side components include configuring PKI to distribute the certificates used by users, the VPN server, and the NPS server. Вы также настроите RRAS для поддержки подключений по протоколу IKEv2 и сервера NPS для выполнения авторизации подключений VPN. You also configure RRAS to support IKEv2 connections and the NPS server to perform authorization for the VPN connections.

Чтобы настроить серверную инфраструктуру, необходимо выполнить следующие задачи. To configure the server infrastructure, you must perform the following tasks:

Шаг 3. Настройка сервера удаленного доступа для постоянно подключенного VPN-профиля Step 3. Configure the Remote Access Server for Always On VPN

На этом шаге вы настраиваете VPN-подключение удаленного доступа, разрешающее подключения по протоколу IKEv2, запрещайте подключения от других протокола VPN и назначаете пул статических IP-адресов для выдачи IP-адресов для подключения разрешенных VPN-клиентов. In this step, you configure Remote Access VPN to allow IKEv2 VPN connections, deny connections from other VPN protocols, and assign a static IP address pool for the issuance of IP addresses to connecting authorized VPN clients.

Чтобы настроить RAS, необходимо выполнить следующие задачи. To configure RAS, you must perform the following tasks:

Шаг 4. Установка и настройка сервера политики сети Step 4. Install and Configure the NPS Server

На этом шаге вы установите сервер политики сети (NPS) с помощью Windows PowerShell или мастера добавления ролей и компонентов диспетчер сервера. In this step, you install Network Policy Server (NPS) by using either Windows PowerShell or the Server Manager Add Roles and Features Wizard. Вы также настроите NPS для выполнения всех операций проверки подлинности, авторизации и учета для запроса на подключение, полученного от VPN-сервера. You also configure NPS to handle all authentication, authorization, and accounting duties for connection request that it receives from the VPN server.

Чтобы настроить NPS, необходимо выполнить следующие задачи. To configure NPS, you must perform the following tasks:

Шаг 5. Настройка параметров DNS и брандмауэра для Always On VPN Step 5. Configure DNS and Firewall Settings for Always On VPN

На этом шаге вы настроите параметры DNS и брандмауэра. In this step, you configure DNS and Firewall settings. При подключении удаленных VPN-клиентов они используют те же DNS-серверы, что используются внутренними клиентами, что позволяет им разрешать имена так же, как и остальные внутренние рабочие станции. When remote VPN clients connect, they use the same DNS servers that your internal clients use, which allows them to resolve names in the same manner as the rest of your internal workstations.

Шаг 6. Настройка подключений постоянно подключенного VPN-профиля клиента Windows 10 Step 6. Configure Windows 10 Client Always On VPN Connections

На этом шаге вы настроите клиентские компьютеры Windows 10 для взаимодействия с этой инфраструктурой с помощью VPN-подключения. In this step, you configure the Windows 10 client computers to communicate with that infrastructure with a VPN connection. Для настройки VPN-клиентов Windows 10 можно использовать несколько технологий, в том числе Windows PowerShell, Microsoft Endpoint Configuration Manager и Intune. You can use several technologies to configure Windows 10 VPN clients, including Windows PowerShell, Microsoft Endpoint Configuration Manager, and Intune. Для всех трех требуется профиль VPN в формате XML, чтобы настроить соответствующие параметры VPN. All three require an XML VPN profile to configure the appropriate VPN settings.

Шаг 7. Используемых Настройка условного доступа для VPN-подключения Step 7. (Optional) Configure conditional access for VPN connectivity

На этом необязательном шаге можно точно настроить, как разрешенные VPN-пользователи получают доступ к ресурсам. In this optional step, you can fine-tune how authorized VPN users access your resources. Условный доступ Azure AD для VPN-подключения позволяет защитить VPN-подключения. With Azure AD conditional access for VPN connectivity, you can help protect the VPN connections. Условный доступ — это механизм оценки на основе политик, позволяющий создавать правила доступа для любого приложения, подключенного к Azure AD. Conditional Access is a policy-based evaluation engine that lets you create access rules for any Azure AD connected application. Дополнительные сведения см. в разделе Azure Active Directory (Azure AD) условный доступ. For more information, see Azure Active Directory (Azure AD) conditional access.

Следующий шаг Next step

Шаг 1. Планируйте Always On развертывание VPN: перед установкой роли сервера удаленного доступа на компьютере, который планируется использовать в качестве VPN-сервера. Step 1. Plan the Always On VPN deployment: Before you install the Remote Access server role on the computer you’re planning on using as a VPN server. После надлежащего планирования можно развернуть Always On VPN и при необходимости настроить условный доступ для VPN-подключения с помощью Azure AD. After proper planning, you can deploy Always On VPN, and optionally configure conditional access for VPN connectivity using Azure AD.

Always On VPN enhancements

Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016, Windows 10

Always On VPN has many benefits over the Windows VPN solutions of the past. The following key improvements align Always On VPN with Microsoft’s cloud-first, mobile-first vision:

Platform Integration: Always On VPN has improved integration with the Windows operating system and third-party solutions to provide a robust platform for countless advanced connection scenarios.

Security: Always On VPN has new, advanced security capabilities to restrict the type of traffic, which applications can use the VPN connection, and which authentication methods you can use to initiate the connection. When the connection is active most of the time, it is especially important to secure the connection. For more details, see VPN authentication options.

VPN Connectivity: Always On VPN, with or without Device Tunnel provides auto-trigger capability. Before Always On VPN, the ability to trigger an automatic connection through either user or device authentication was not possible.

Networking control: Always On VPN allows administrators to specify routing policies at a more granular level—even down to the individual application—which is perfect for line-of-business (LOB) apps that require special remote access. Always On VPN is also fully compatible with both Internet Protocol version 4 (IPv4) and version 6 (IPv6). Unlike DirectAccess, there is no specific dependency on IPv6.

Before you get started, make sure to enable IPv6 on the VPN server. Otherwise, a connection cannot be established and an error message displays.

Configuration and compatibility: Always On VPN can be deployed and managed several ways, which gives Always On VPN several advantages over the other VPN client software.

Platform integration

Microsoft has introduced or improved the following integration capabilities in Always On VPN:

| Key improvement | Description |

|---|---|

| Windows Information Protection (WIP) | Integration with WIP allows network policy enforcement to determine whether traffic is permitted to go over the VPN. If the user profile is active and WIP policies are applied, Always On VPN is automatically triggered to connect. Also, when you use WIP, there’s no need to specify AppTriggerList and TrafficFilterList rules separately in the VPN profile (unless you want more advanced configuration) because the WIP policies and application lists automatically take effect. |

| Windows Hello for Business | Always On VPN natively supports Windows Hello for Business (in certificate-based authentication mode) to provide a seamless single sign-on experience for both sign-in to the machine and connection to the VPN. Therefore, no secondary authentication (user credentials) is needed for the VPN connection, making it possible to use an Always On connection with Windows Hello for Business authentication. |

| Microsoft Azure conditional access | The Always On VPN client can integrate with the Azure conditional access platform to enforce multifactor authentication (MFA), device compliance, or a combination of the two. When compliant with conditional access policies, Azure Active Directory (Azure AD) issues a short-lived (by default, 60 minutes) IP Security (IPsec) authentication certificate that can then be used to authenticate to the VPN gateway. Device compliance uses Configuration Manager/Intune compliance policies, which can include the device health attestation state as part of the connection compliance check. |

| Azure MFA | When combined with Remote Authentication Dial-In User Service (RADIUS) services and the Network Policy Server (NPS) extension for Azure MFA, VPN authentication can use strong MFA. |

| Third-party VPN plug-in | With the Universal Windows Platform (UWP), third-party VPN providers can create a single application for the full range of Windows 10 devices. The UWP provides a guaranteed core API layer across devices, eliminating the complexity of and problems often associated with writing kernel-level drivers. Currently, Windows 10 UWP VPN plug-ins exist for Pulse Secure, F5 Access, Check Point Capsule VPN, FortiClient, SonicWall Mobile Connect, and GlobalProtect; no doubt, others will appear in the future. |

Security

The primary improvements in security are in the following areas:

VPN connectivity

The following are the primary improvements in Always On VPN connectivity:

| Key improvement | Description |

|---|---|

| Always On | Always On is a Windows 10 feature that enables the active VPN profile to connect automatically and remain connected based on triggers—namely, user sign-in, network state change, or device screen active. Always On is also integrated into the connected standby experience to maximize battery life. |

| Application triggering | You can configure VPN profiles in Windows 10 to connect automatically on the launch of a specified set of applications. You can configure both desktop and UWP applications to trigger a VPN connection. |

| Name-based triggering | With Always On VPN, you can define rules so that specific domain name queries trigger the VPN connection. Windows 10 now supports name-based triggering for domain-joined and nondomain-joined machines (previously, only nondomain-joined machines were supported). |

| Trusted network detection | Always On VPN includes this feature to ensure that VPN connectivity is not triggered if a user is connected to a trusted network within the corporate boundary. You can combine this feature with any of the triggering methods mentioned earlier to provide a seamless «only connect when needed» user experience. |

| Device Tunnel | Always On VPN gives you the ability to create a dedicated VPN profile for device or machine. Unlike User Tunnel, which only connects after a user logs on to the device or machine, Device Tunnel allows the VPN to establish connectivity before user sign-in. Both Device Tunnel and User Tunnel operate independently with their VPN profiles, can be connected at the same time, and can use different authentication methods and other VPN configuration settings as appropriate. |

Networking

The following are some of the networking improvements in Always On VPN:

| Key improvement | Description |

|---|---|

| Dual-stack support for IPv4 and IPv6 | Always On VPN natively supports the use of both IPv4 and IPv6 in a dual-stack approach. It has no specific dependency on one protocol over the other, which allows for maximum IPv4/IPv6 application compatibility combined with support for future IPv6 networking needs. Note: Before you get started, make sure to enable IPv6 on the VPN server. Otherwise, a connection cannot be established and an error message displays. |

| Application-specific routing policies | In addition to defining global VPN connection routing policies for internet and intranet traffic separation, it is possible to add routing policies to control the use of split tunnel or force tunnel configurations on a per-application basis. This option gives you more granular control over which apps are allowed to interact with which resources through the VPN tunnel. |

| Exclusion routes | Always On VPN supports the ability to specify exclusion routes that specifically control routing behavior to define which traffic should traverse the VPN only and not go over the physical network interface. Notes: |

Configuration and compatibility

The following are some of the configuration and compatibility improvements in Always On VPN:

Развертывание Always On VPN для Windows Server и Windows 10 Always On VPN deployment for Windows Server and Windows 10

Область применения: Windows Server (половина ежегодного канала), Windows Server 2016, Windows Server 2012 R2, Windows 10 Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016, Windows Server 2012 R2, Windows 10

Always On VPN предоставляет единое, единое решение для удаленного доступа и поддерживает присоединенные к домену, не присоединенные к домену (workgroup) или присоединенные к Azure AD устройства, даже персональные устройства. Always On VPN provides a single, cohesive solution for remote access and supports domain-joined, nondomain-joined (workgroup), or Azure AD–joined devices, even personally owned devices. Благодаря Always On VPN соединение может предназначаться не только для пользователя или устройства, но и для них обоих. With Always On VPN, the connection type does not have to be exclusively user or device but can be a combination of both. Например, можно включить аутентификацию устройств для управления удаленными устройствами, а затем включить аутентификацию пользователей для подключений к внутренним сайтам и службам компании. For example, you could enable device authentication for remote device management, and then enable user authentication for connectivity to internal company sites and services.

Предварительные требования Prerequisites

Скорее всего, развернуты технологии, которые можно использовать для развертывания Always On VPN. You most likely have the technologies deployed that you can use to deploy Always On VPN. Кроме серверов DC/DNS, для развертывания Always On VPN требуется сервер NPS (RADIUS), сервер центра сертификации (ЦС) и сервер удаленного доступа (маршрутизация/VPN). Other than your DC/DNS servers, the Always On VPN deployment requires an NPS (RADIUS) server, a Certification Authority (CA) server, and a Remote Access (Routing/VPN) server. После настройки инфраструктуры необходимо зарегистрировать клиенты, а затем безопасно подключить клиенты к локальной сети с помощью нескольких сетевых изменений. Once the infrastructure is set up, you must enroll clients and then connect the clients to your on-premises securely through several network changes.

Для этого развертывания не требуется, чтобы серверы инфраструктуры, например компьютеры под управлением домен Active Directory Services, Active Directory службы сертификатов и сервер политики сети, выполнялись под управлением Windows Server 2016. For this deployment, it is not a requirement that your infrastructure servers, such as computers running Active Directory Domain Services, Active Directory Certificate Services, and Network Policy Server, are running Windows Server 2016. Можно использовать более ранние версии Windows Server, такие как Windows Server 2012 R2, для серверов инфраструктуры и для сервера, на котором выполняется удаленный доступ. You can use earlier versions of Windows Server, such as Windows Server 2012 R2, for the infrastructure servers and for the server that is running Remote Access.

Не пытайтесь развернуть удаленный доступ на виртуальной машине (ВМ) в Microsoft Azure. Do not attempt to deploy Remote Access on a virtual machine (VM) in Microsoft Azure. Использование удаленного доступа в Microsoft Azure не поддерживается, включая VPN удаленного доступа и DirectAccess. Using Remote Access in Microsoft Azure is not supported, including both Remote Access VPN and DirectAccess. Дополнительные сведения см. в статье поддержка серверного программного обеспечения Майкрософт для Microsoft Azure виртуальных машин. For more information, see Microsoft server software support for Microsoft Azure virtual machines.

Об этом развертывании About this deployment

Приведенные инструкции описывают развертывание удаленного доступа в качестве VPN-шлюза для подключения типа «точка — сеть» с помощью любого из сценариев, упомянутых ниже, для удаленных клиентских компьютеров под управлением Windows 10. The instructions provided walk you through deploying Remote Access as a single tenant VPN RAS Gateway for point-to-site VPN connections, using any of the scenarios mentioned below, for remote client computers that are running Windows 10. Кроме того, вы найдете инструкции по изменению некоторых существующих инфраструктур для развертывания. You also find instructions for modifying some of your existing infrastructure for the deployment. Кроме того, в рамках этого развертывания вы найдете ссылки на дополнительные сведения о процессе VPN-подключения, серверах для настройки, Профилексмл поддержка vpnv2 node и других технологиях развертывания Always On VPN. Also throughout this deployment, you find links to help you learn more about the VPN connection process, servers to configure, ProfileXML VPNv2 CSP node, and other technologies to deploy Always On VPN.

Always On сценарии развертывания VPN: Always On VPN deployment scenarios:

Дополнительные сведения и рабочий процесс приведенных сценариев см. в разделе Deploy Always on VPN. For more information and workflow of the scenarios presented, see Deploy Always On VPN.

Что не предусмотрено в этом развертывании What isn’t provided in this deployment

Это развертывание не предоставляет инструкции для: This deployment does not provide instructions for: